ネットワークインフラを適正にハードニング(堅牢化)するためには、アクセス制御をはじめとした適切なコンフィグレーション(設定)は必要不可欠です。しかし、現状では設定を”やったはず”の”やり忘れ”が多く見受けられ、知らぬ間にセキュリティリスクが拡大しています。本診断サービスでは、ネットワーク機器の設定を診断することでセキュリティ上の問題点を可視化します。設定ファイルを直接診断することで、ネットワーク経由の通信による擬似攻撃を用いた脆弱性スキャンでは発見できない問題を可視化します。

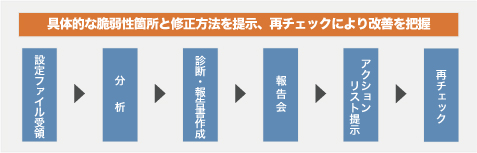

対象となるネットワーク機器の設定ファイルをご提示いただき、弊社で分析/診断し、報告書にて発見された問題、そのリスク、対策方法を報告させていただきます。設定ファイル受領後3週間が報告会開催の目安です。

| 手 順 | 概 要 |

|---|---|

| 分析 | 自動ツールと専門技術者の目視による解析を組み合わせ、問題点を抽出します。 |

| 診断・報告書 | 「緊急・重大・危険度高・危険度中・危険度低・問題なし」の六段階評価を行うとともに、改善案を作成し、報告書にまとめます。 |

| 報告会 | 分析の結果を報告すると共に改善案に対する説明を行います。同時に改善案に対するQA、ディスカッションも行います。 |

| 再チェック | 問題箇所に対するお客様による改善の確認をチェックします。 ※再チェックは、報告書提出から3か月以内とさせていただきます。 ※再診断結果は、報告書の指摘事項に基づいた可否のみの報告です。 |

設定ミスやパッチファイルなどの追加設定非対応などのネットワーク機器の設定不備は、悪意ある攻撃者による不正アクセスの為のバックドア構築や、攻撃の踏み台として悪用されるリスクを抱えることにつながります。 非公開のネットワーク機器のソフトウェアは攻撃を受けにくいと言われていましたが、それはもはや伝説。実際に、非公開ソフトウェアへの感染のインシデントが公表されています。

企業の情報セキュリティ強化に向けた体制づくりを、社内ルール/情報システム両方の視点から支援しています。

新しいビジネス様式に求められるテレワーク環境のセキュリティリスク把握に効果を発揮します。

ワーキング環境に忍び寄る不正アクセスを検出し、潜在的なリスク低減を実現します。